Троянская программа, предназначенная для получения нелегального доступа к банковским счетам пользователей мобильных Android-устройств. Может распространяться под видом различных приложений. При запуске запрашивает доступ к правам администратора устройства, после чего удаляет свой значок с главного экрана операционной системы.

|

|

Получение информации о зараженном устройстве

При помощи POST-запроса по протоколу HTTP троянец загружает на сервер с адресом http://xxx.xxx.66.249/common/servlet/SendDevice следующую информацию об инфицированном мобильном устройстве:

- телефонный номер;

- серийный номер SIM-карты;

- наименование модели мобильного устройства;

- версия операционной системы;

- список установленных приложений «Банк-Клиент» целевых кредитных организаций;

- наименование мобильного оператора.

Кража записей из телефонной книги

Троянец загружает информацию о сохраненных в телефонной книге контактах на сервер, расположенный по адресу http://xxx.xxx.66.249/common/servlet/ContactsUpload. Данные передаются в формате JSON в запросе следующего вида: {"contacts":[{"mobile":"Example_number","name":"Example_contact"}],"mobile":"self_number"}, где параметр «self_number» – телефонный (серийный) номер SIM-карты инфицированного мобильного устройства.

Блокировка входящих звонков и СМС-сообщений

Android.BankBot.20.origin может блокировать все поступающие телефонные звонки, а также перехватывать входящие СМС-сообщения. Данный функционал активен в течение определенного промежутка времени, начиная с 20.06.2014 и заканчивая датой, указанной во внутренних настройках вредоносной программы (зависит от ее версии). Украденные сообщения (как вновь поступившие, так и уже находившиеся в папке «Входящие») загружаются на следующие веб-адреса:

http://xxx.xxx.66.249/common/servlet/SendMassage

http://xxx.xxx.66.249//common/servlet/SendMassage2.

Несанкционированная отправка СМС-сообщений

Троянец может выполнять скрытую отправку СМС. Для этого он обращается по адресу http://xxx.xxx.66.249/common/servlet/GetMessage с JSON-запросом вида {"id":"2","mobile":"self_number"}, где «self_number» - телефонный (серийный) номер SIM-карты инфицированного устройства. В ответ от сервера вредоносная программа получает JSON вида {"content":"sms_cont","tomobile"":"sms_numb"} и посылает сообщение на номер, указанный в параметре «sms_numb», с текстом, указанным в параметре «sms_cont».

Кража банковских сведений

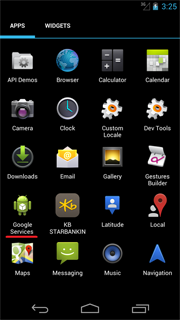

Основной вредоносный функционал Android.BankBot.20.origin заключается в подмене легитимных версий мобильных банковских клиентов их поддельными копиями. Для этого троянец проверяет наличие на мобильном устройстве следующих приложений:

- nh.smart

- com.shinhan.sbanking

- com.webcash.wooribank

- com.kbstar.kbbank

- com.hanabank.ebk.channel.android.hananbank

- com.epost.psf.sdsi

- com.smg.spbs

- com.areo.bs

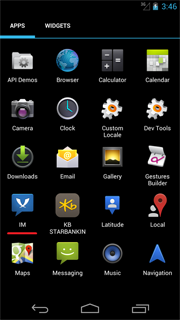

Полученный список загружается на удаленный сервер по адресу http://xxx.xxx.66.249/common/servlet/GetPkg, после чего злоумышленники могут отдать команду на скачивание той или иной поддельной версии банковского приложения, которая после загрузки помещается в каталог /sdcard/Download/update. Троянец инициирует процесс установки скачанных программ, для чего демонстрирует сообщение о необходимости выполнить обновление: «새로운버전이 출시되었습니다. 재설치 후 이용하시기 바랍니다». При этом настоящие банковские клиенты удаляются. Устанавливаемые копии оригинальных приложений имитируют их интерфейс и требуют у пользователей ввести аутентификационные данные для авторизации, в результате чего злоумышленники могут получить доступ к банковским счетам своих жертв.

Управляющий сервер

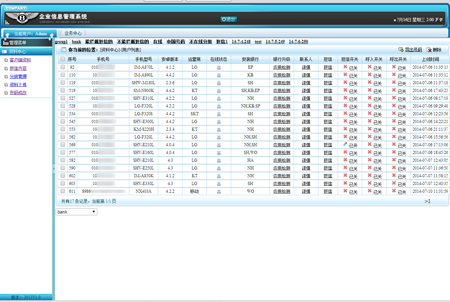

На сервере управления Android.BankBot.20.origin располагается администраторская панель, при помощи которой киберпреступники отслеживают статистику заражений мобильных устройств, а также управляют ботами.

Сводная статистика по зараженным устройствам:

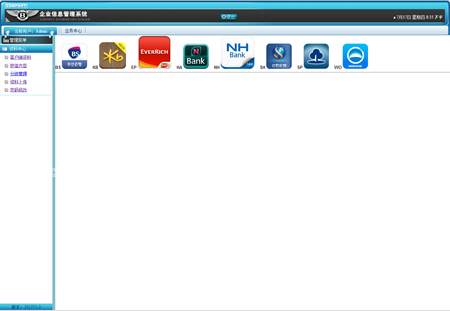

Интерфейс установки поддельных банковских приложений:

По умолчанию сервер управления располагается по адресу http://xxx.xxx.66.249/, однако в троянце предусмотрена возможность его изменения, для чего злоумышленниками используется СМС-сообщение вида «V:www.commandcenterurl.com».