Вредоносная программа, предназначенная для заражения банкоматов одного из зарубежных производителей. Получила распространение в Латинской Америке, предположительно, устанавливается в систему с загрузочного компакт-диска после вскрытия злоумышленниками аппаратного отсека банкомата.

Для реализации некоторых функций троянец использует динамическую библиотеку из комплекта SDK банкомата. В инфицированную систему троянец устанавливается, как системная служба NCRDRVPS. Сохраняет собственные конфигурационные данные в текущей папке в файле с именем config.ini, журнал сохраняет в текстовом файле Log.txt.

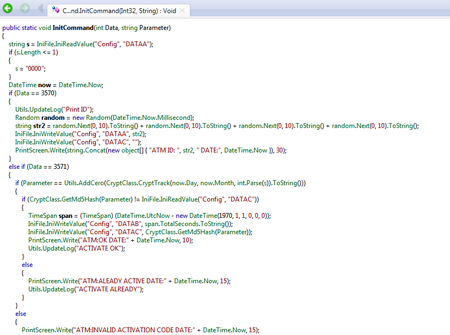

При последовательном нажатии клавиш F8, F1, F7, F3, F5, F4, F2 троянец должен демонстрировать на экране форму с информацией о его работе, но он также может принимать команды без вывода формы на экран.

В таком режиме Trojan.Ploutus.1 может принимать следующие команды:

- 12340000 – тестовая команда, выводит сообщение "TEST KEYBOARD DATE:" и текущую дату;

- 12343570 — сгенерировать и вывести ID (4 случайные цифры), записать это значение в файл конфигурации в параметр DATAA;

- 12343571xxxxxxxx (где xxxxxxxx - ключ, вычисляется в зависимости от дня, месяца и ID, дополняется нулями) — команда на снятие денег в заданный момент времени, действует в течение 24 часов. Время операции записывается в конфигурационный файл в параметр DATAB, в параметр DATAC записывается значение md5 от ключа активации;

- 12343572xx (где xx – количество банкнот) — команда на опустошение кассеты с наличностью.

Если на дисплей выводится форма управления троянцем, команды вредоносной программе можно отдавать с использованием функциональных клавиш:

- F1 — сгенерировать и вывести ID (4 случайные цифры), записать это значение в файл конфигурации в параметр DATAA;

- F2 — команда на снятие денег в заданный момент времени;

- F3 — команда на опустошение кассеты с наличностью;

- F4 — скрыть форму;

- F5 – F8 — функции навигации.

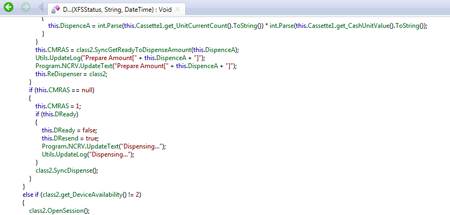

Процессом опустошения кассеты с наличностью управляет класс DispenceClass. Сама процедура снятия наличности реализована следующим образом: