SHA1:

- 79b863bd3148c84229e81d6c5aed65390a2cba18 rar_sfx.scr

- e37f808d6147022f0ee79c34f80697af86ab571e entroentry.exe

- a673eec895f7009873c400247d056c325935be76 entroentry.unp

- a9e2c692887ad9732d566e6818e32a6a7466d593 payload

Троянец для заражения POS-терминалов, является модификацией вредоносной программы Trojan.MWZLesson.

Распространяется в виде ZIP-архива, внутри которого расположен файл с расширением .SCR, представляющий собой самораспаковывающийся SFX-RAR-архив. Этот файл извлекает и запускает вредоносное приложение entroentry.exe, а также сохраняет на диск пустой текстовый файл indexoid.txt.

После запуска троянец проверяет наличие на атакуемом ПК своей копии, а также пытается обнаружить следующие запущенные процессы:

- prl_cc.exe

- prl_tools.exe

- vmwaretray.exe

- vmwareuser.exe

- vboxservice.exe

- vboxtray.exe

- vmsrvc.exe

- vmusrvc.exe

Пытается обнаружить следующие модули в собственном процессе:

- api_log.dll

- dir_watch.dll

- pstorec.dll

- vmcheck.dll

- wpespy.dll

- sbiedll.dll

Кроме того, троянец пытается определить наличие в системе отладчика и известных устройств виртуальных машин. Если Trojan.Kasidet.1 найдет какую-либо программу, которую сочтет опасной для себя, он выполняет в CMD команду:

ping 127.0.0.1 -n 3 & del "<полный путь к троянцу>"

и завершает свой поток, после чего удаляет себя.

Для выполнения вредоносных функций пытается запуститься с правами администратора, выполняя команду для wmic.exe:

process call create < полный путь к троянцу >

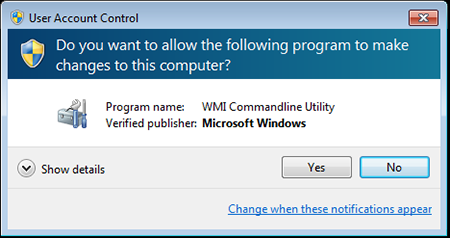

При этом на экране демонстрируется предупреждение системы Контроля учетных записей пользователей (User Accounts Control, UAC). Издателем запускаемого приложения wmic.exe является корпорация Microsoft, что должно усыпить бдительность потенциальной жертвы:

Wmic.exe в свою очередь запускает исполняемый файл вредоносной программы.

В Microsoft Windows 8 троянец отключает SmartScreen, модифицируя ветвь системного реестра:

[HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer]

"SmartScreenEnabled"="Off"

Удаляет значение:

HKLM\SOFTWARE\Policies\Microsoft\Windows\System, EnableSmartScreen

Модифицирует системный реестр Windows для обеспечения автоматического запуска собственной копии.

Как и Trojan.MWZLesson, эта вредоносная программа реализует следующие функции:

- сканирует оперативную память инфицированного устройства на наличие в ней треков банковских карт, передает полученные значения на управляющий сервер;

- похищает пароли от почтовых программ Outlook, Foxmail, Thunderbird;

- внедряется в процессы браузеров Mozilla Firefox, Google Chrome, Microsoft Internet Explorer и Maxthon с целью перехвата GET- и POST-запросов;

- по команде ищет файл с заданным именем на дисках инфицированного компьютера, в случае успешного завершения поиска отправляет его злоумышленникам;

- самообновляется — по заданному URL загружает исполняемый файл, сохраняет в собственную папку со случайным именем и запускает. Если запуск прошел успешно, удаляет из реестра данные, необходимые для своего автоматического запуска, и пытается удалить исходный файл;

- по команде сохраняет или удаляет заданные параметры в системном реестре;

- по команде загружает и запускает исполняемый файл либо динамическую библиотеку, которую загружает в память с помощью команды regsvr32 /s <имя файла>;

- выполняет заданные команды в командном интерпретаторе CMD.

Ключевым отличием Trojan.Kasidet.1 от Trojan.MWZLesson является то, что адреса его управляющих серверов расположены в децентрализованной доменной зоне .bit (Namecoin) — системе альтернативных корневых DNS-серверов, основанной на технологии Bitcoin.